En février, un rapport détaillé du chercheur en sécurité slovène Matej Kovačič a mis en lumière des pratiques très inquiétantes concernant le NanoKVM de Sipeed, un appareil permettant de gérer des serveurs à distance.

Vendu comme une alternative économique au populaire PiKVM, ce boîtier promet un accès complet, du BIOS au système d'exploitation, sans installer de logiciel sur la machine cible. Cependant, l'analyse a révélé que cet accès privilégié s'accompagnait de risques majeurs, transformant l'outil d'administration en une potentielle porte d'entrée pour des attaquants.

Quelles vulnérabilités critiques ont été découvertes ?

L'analyse du chercheur a révélé une liste de failles de sécurité qui rendent l'appareil particulièrement dangereux. Les premières versions étaient livrées avec un accès SSH ouvert et un mot de passe par défaut, une porte grande ouverte sur n'importe quel réseau. Pire encore, la clé de chiffrement censée protéger les mots de passe de connexion était identique sur tous les appareils, permettant à quiconque de décrypter les identifiants interceptés.

L'appareil communiquait par défaut avec des serveurs DNS chinois et téléchargeait des mises à jour sans aucune vérification d'intégrité. Le comble a été la découverte d'outils comme tcpdump et aircrack, des logiciels d'analyse réseau et de test de pénétration sans fil qui n'ont absolument rien à faire sur un équipement de production. Ces éléments combinés dessinent le portrait d'un appareil dont la sécurité a été traitée avec une négligence préoccupante.

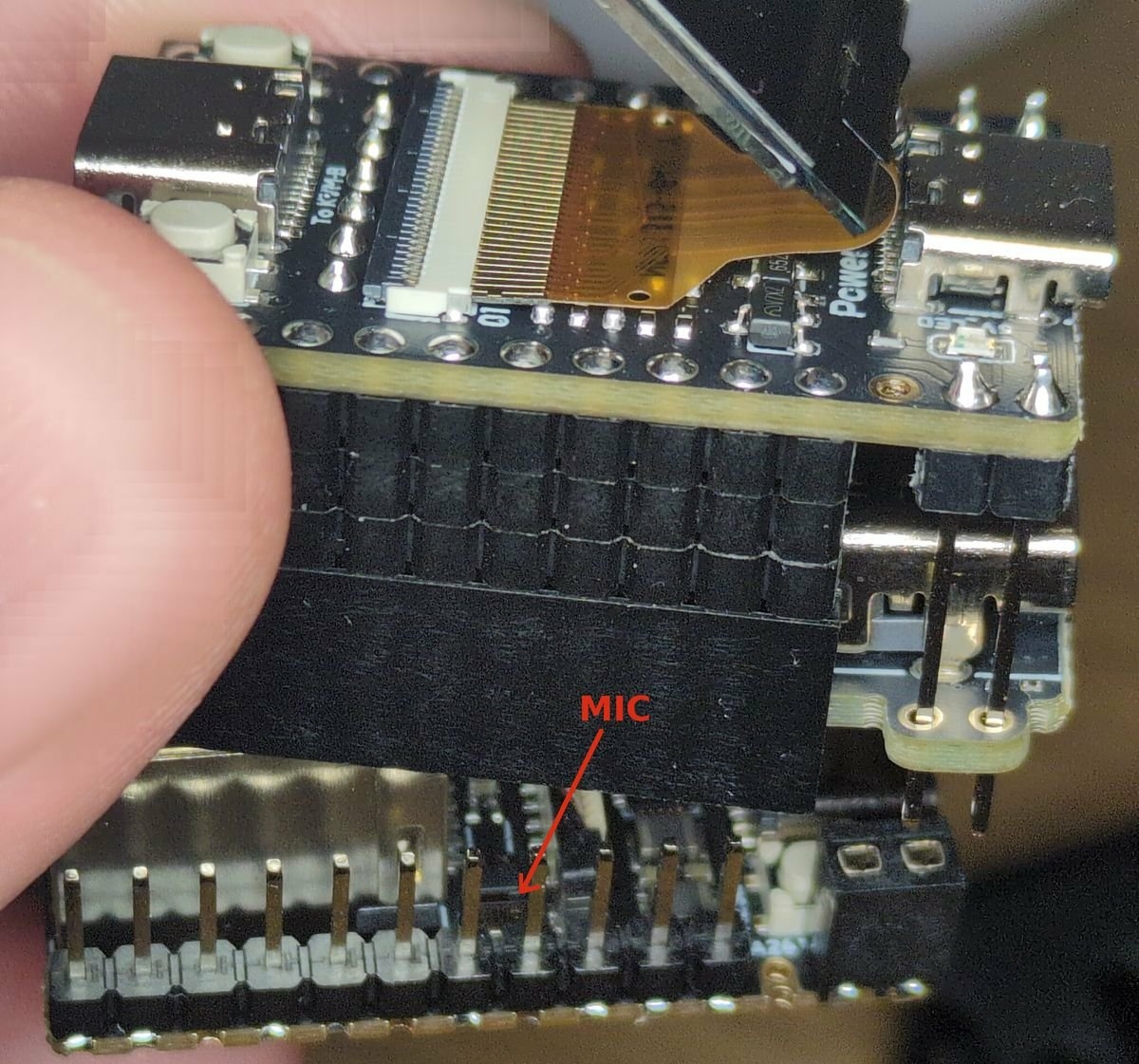

Un microphone espion au cœur du système ?

La découverte la plus alarmante reste sans conteste celle d'un minuscule microphone monté en surface, dissimulé sous un connecteur et non mentionné dans la documentation du produit. Malgré sa petite taille, il était capable d'un enregistrement audio de qualité étonnamment élevée. Le système d'exploitation incluait déjà tous les outils nécessaires, comme amixer et arecord, pour l'activer à distance via une simple connexion SSH.

Le chercheur a démontré qu'il était trivial d'enregistrer et d'exfiltrer le son. Un attaquant aurait même pu, avec un peu de code supplémentaire, mettre en place une écoute en temps réel de l'environnement où se trouve le serveur. Cette fonctionnalité cachée soulève de sérieuses questions sur les intentions réelles derrière la conception de l'appareil.

Comment la communauté et le fabricant ont-ils réagi ?

Face à ces révélations, Sipeed a corrigé une partie des problèmes, notamment l'accès SSH par défaut. Cependant, la méfiance reste de mise. La nature partiellement open source du NanoKVM a permis à la communauté de réagir rapidement. Des membres ont commencé à porter des distributions Linux alternatives, comme Debian et Ubuntu, sur l'appareil pour remplacer le système d'origine jugé peu fiable.

La recommandation générale est désormais claire : les utilisateurs doivent impérativement reflasher le firmware avec une distribution personnalisée avant toute utilisation. Pour les plus prudents, le dessoudage physique du microphone est possible, bien que délicat. L'affaire du NanoKVM sert ainsi d'avertissement : les produits bon marché, surtout ceux ayant un accès privilégié à des infrastructures sensibles, doivent être considérés comme une menace potentielle jusqu'à preuve du contraire, même dans un environnement homelab.

Foire Aux Questions (FAQ)

Qu'est-ce qu'un appareil KVM et pourquoi est-ce sensible ?

Un KVM (Keyboard, Video, Mouse) est un boîtier matériel qui permet de contrôler un ordinateur ou un serveur à distance comme si vous étiez physiquement devant. Il simule le clavier, la souris et capture l'écran. Son niveau d'accès est très profond (y compris le BIOS), ce qui en fait une cible de choix pour les attaquants car une compromission peut passer totalement inaperçue par les logiciels de sécurité de la machine contrôlée.

Les produits Sipeed sont-ils tous dangereux ?

Pas nécessairement. Sipeed a corrigé plusieurs des failles signalées. Cependant, cet incident a durablement entaché la confiance dans le logiciel fourni par défaut. La recommandation actuelle pour les produits comme le NanoKVM est de les utiliser avec un système d'exploitation personnalisé, installé par l'utilisateur, ce qui les rend plus adaptés à des environnements de test (homelab) qu'à des infrastructures de production critiques sans une validation approfondie.

Comment se protéger contre ce type de menaces ?

La vigilance est essentielle lors de l'achat de matériel informatique à bas coût, en particulier pour les appareils connectés (IoT) et les équipements d'infrastructure. Il est recommandé de toujours changer les mots de passe par défaut, de mettre à jour le firmware (ou de le remplacer par une version open-source de confiance si possible) et de segmenter son réseau pour isoler ces appareils et limiter les dégâts en cas de compromission.