Premier bilan pour l'attaque mondiale au ransomware WannaCry (ou WanaCrypt0r 2.0) qui a débuté vendredi. D'après l'Office européen de police Europol, elle a fait 200 000 victimes dans au moins 150 pays.

Si l'infection initiale par le ransomware est relativement commune, comme par exemple avec des pièces jointes via des emails, tout en s'appuyant sur un botnet tel que Necurs, l'attaque est d'une ampleur sans précédent parce qu'elle exploite une vulnérabilité affectant le protocole Server Message Block (SMBv1) pour se propager sur les réseaux compatibles.

Pourtant, ce n'est pas une vulnérabilité 0day puisqu'elle a été corrigée par Microsoft le 14 mars (MS17-010) avec un patch pour Windows. Celui-ci n'a donc pas été déployé par les entreprises qui sont les principales victimes, dont Renault en France. Parmi ces victimes, on retrouve également des hôpitaux britanniques, universités, gouvernements et groupes financiers.

Utilisé par l'agence de renseignement américaine NSA, l'exploit EternalBlue en question avait été volé et divulgué par le groupe de hackers The Shadow Brokers. Une fuite avec désormais de lourdes conséquences qui met en lumière toute la problématique de la conservation secrète de failles par les gouvernements.

Une grosse panique mais un maigre butin

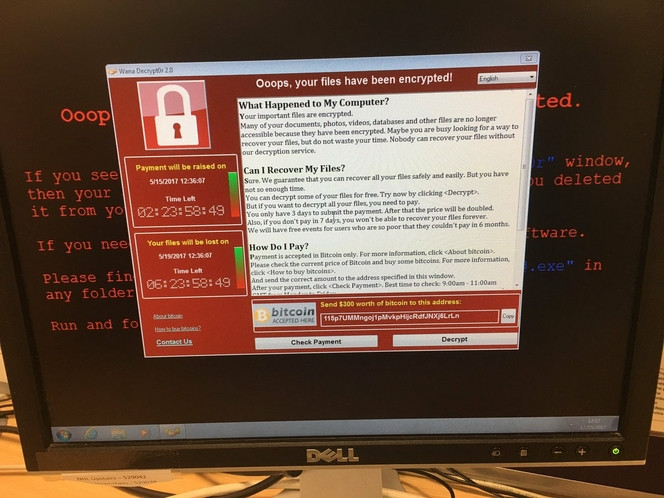

Des cybercriminels, dont il sera sans doute difficile de retrouver la trace, ont su tirer profit de cet exploit et ont fait des demandes de rançons en verrouillant des fichiers avec WannaCry. D'après les trois portefeuilles Bitcoins avec des adresses* codées en dur dans le ransomware, la cagnotte des cybercriminels se monte à environ 23 bitcoins, soit actuellement plus de 36 000 €.

Un butin finalement assez maigre pour ce qui est présenté comme la pire attaque par ransomware jamais perpétrée. Les victimes ont a priori compris que payer la rançon exigée pour espérer le déchiffrement des données n'est pas la bonne solution. Reste à espérer que la prévention a aussi été au rendez-vous avec une politique de sauvegarde des données en lieu sûr.

Pour autant, les dégâts occasionnés pourraient se chiffrer de manière importante. En ce début de semaine, la crainte est qu'avec des retours au bureau, la propagation de WannaCry reprenne de plus belle avec des systèmes non patchés qui n'étaient pas actifs au cours du week-end.

Rappelons que Microsoft a pris des mesures exceptionnelles en offrant un correctif pour d'anciennes versions de Windows qui ne bénéficient plus d'un support : Windows XP, Windows Server 2003 et Windows 8 (Windows 8.1 et Windows 7 sont encore supportés par Microsoft).

* https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn