La cyberattaque qui a exploité une vulnérabilité utilisée par la NSA pour propager un ransomware WannaCry sur les ordinateurs de nombreuses entreprises et institutions dans le monde il y a une semaine s'est propagée via des systèmes qui n'avaient pas reçu la mise à jour corrective fournie par Microsoft en mars et par des systèmes anciens comme Windows XP, qui ne sont plus supportés mais continuent d'être utilisés.

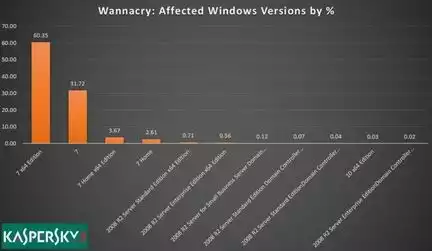

Et si Windows XP a été pointé du doigt comme l'un des systèmes ayant permis la diffusion massive de WannaCry, les données récentes montrent que les différentes versions de Windows 7 ont en fait joué le plus grand rôle dans la déferlante mondiale du malware.

Selon BitSight, les deux tiers des ordinateurs touchés étaient équipés de Windows 7 et très peu de machines sous Windows XP ont en réalité été touchées...tout simplement parce que la plupart ont crashé sous l'effet de l'attaque, avant même que WannaCry n'en prenne le contrôle.

Si Microsoft a déployé un patch pour Windows XP dans les heures suivant la cyberattaque mondiale, ce système n'a quasiment joué aucun rôle dans sa propagation et c'est bien les versions non patchées de Windows 7 qui ont été impactées.

Dans le mix des différentes versions, c'est Windows 7 x64 Edition, version généralement utilisée dans les grandes entreprises, qui a été principalement touchée, loin devant Windows 7 Home exploitée par les particuliers ou les petites entreprises, catégories finalement peu concernées par la cyberattaque.

Les éléments rassemblés par les experts en sécurité montrent également que les spams avec un lien malicieux ne sont pas vraiment à l'origine de la propagation. C'est bien l'exploitation d'une faille baptisée EternalBlue dans le protocole SMB (Server Message Block) qui a permis d'installer WannaCry sur les machines.

Les experts en sécurité ont également constaté que d'autres groupes ont tenté de préparer des attaques exploitant la faille EternalBlue du protocole SMB avant l'attaque de WannaCry, comme on a pu le voir avec Adylkuzz.